Controllo accesso

Monitora e gestisci in modo proattivo l'accesso alla tua sede con il software di gestione video e altre tecnologie video.

Migliora l'efficienza e la sicurezza

Protezione e gestione in tempo reale con la tecnologia di controllo accesso

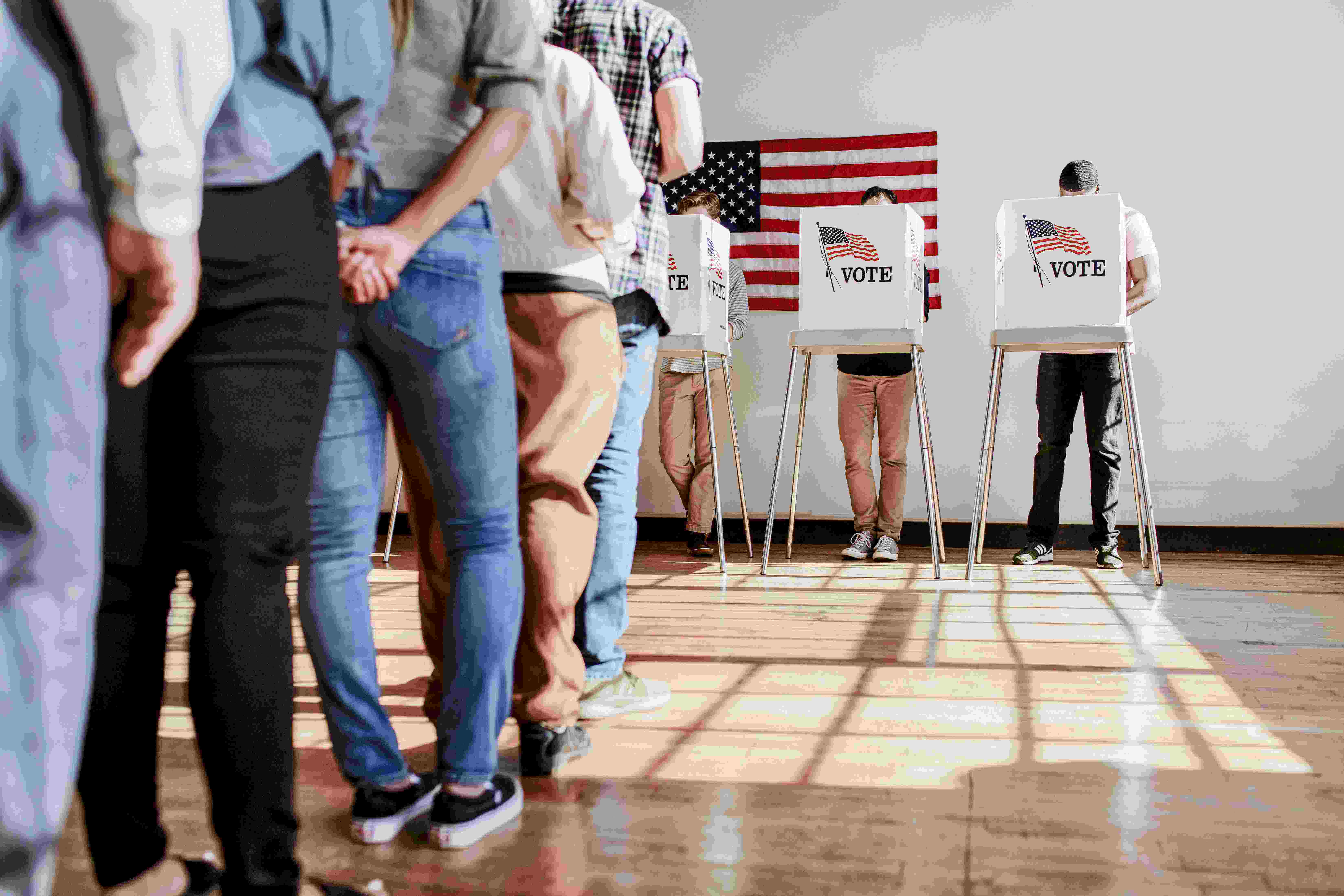

XProtect® Access è un'estensione del software di gestione video (VMS) XProtect di Milestone che consente di integrare sistemi di controllo accesso nelle tue operazioni. Installando questo prodotto puoi gestire sia i dati video sia il sistema di controllo accesso da un'interfaccia centralizzata. Ciò significa che hai la possibilità di riutilizzare qualsiasi sistema di controllo accesso esistente e integrare altri sistemi di controllo accesso al fine di soddisfare tutte le tue esigenze di sicurezza.

Attraverso l'integrazione del controllo accesso con il software di gestione video esistente, le aziende possono usufruire di una soluzione di sicurezza completa che consente il monitoraggio in tempo reale, la correlazione automatica degli eventi e il miglioramento della consapevolezza della situazione. La combinazione dei dati del controllo accesso e dei filmati video offre al personale addetto alla sicurezza la capacità di indagare in modo efficiente sugli incidenti, identificare le persone e ricostruire le cronologie. Grazie alla capacità di monitoraggio e gestione da remoto, alla riduzione dei falsi allarmi e alla fornitura di una piattaforma centralizzata per allerte personalizzate, questa integrazione semplifica realmente le tue operazioni.

L'approccio unificato non si limita a migliorare le misure di sicurezza, ma rende anche più semplici ed efficienti l'amministrazione, la scalabilità e l'espansione futura, ponendo così le basi per la creazione di un'infrastruttura di sicurezza coerente e reattiva.

Attraverso l'integrazione del controllo accesso con il software di gestione video esistente, le aziende possono usufruire di una soluzione di sicurezza completa che consente il monitoraggio in tempo reale, la correlazione automatica degli eventi e il miglioramento della consapevolezza della situazione. La combinazione dei dati del controllo accesso e dei filmati video offre al personale addetto alla sicurezza la capacità di indagare in modo efficiente sugli incidenti, identificare le persone e ricostruire le cronologie. Grazie alla capacità di monitoraggio e gestione da remoto, alla riduzione dei falsi allarmi e alla fornitura di una piattaforma centralizzata per allerte personalizzate, questa integrazione semplifica realmente le tue operazioni.

L'approccio unificato non si limita a migliorare le misure di sicurezza, ma rende anche più semplici ed efficienti l'amministrazione, la scalabilità e l'espansione futura, ponendo così le basi per la creazione di un'infrastruttura di sicurezza coerente e reattiva.

Controllo accesso in azione

Domande frequenti (FAQ)

Domande frequenti e relative risposte sul controllo accesso.

Richiedi una demo

Prenota una dimostrazione personalizzata

Vedi Milestone in azione con una dimostrazione specifica per le esigenze della tua azienda.