Control de acceso

Supervise y gestione el acceso a sus instalaciones de forma proactiva con el software de gestión de vídeo y otras tecnologías de vídeo.

Mejora de la eficiencia y refuerzo de la seguridad

Protección y gestión en tiempo real con tecnología del control de acceso

XProtect® Access es una extensión del software de gestión de vídeo (VMS) XProtect de Milestone que permite integrar el control de acceso en sus operaciones. Una vez instalado, podrá gestionar tanto sus datos de vídeo como su sistema de control de acceso a través de una única interfaz centralizada, por lo que podrá reutilizar cualquier sistema de control de acceso del que ya disponga e integrar otros sistemas del mismo tipo para satisfacer todas sus necesidades de seguridad.

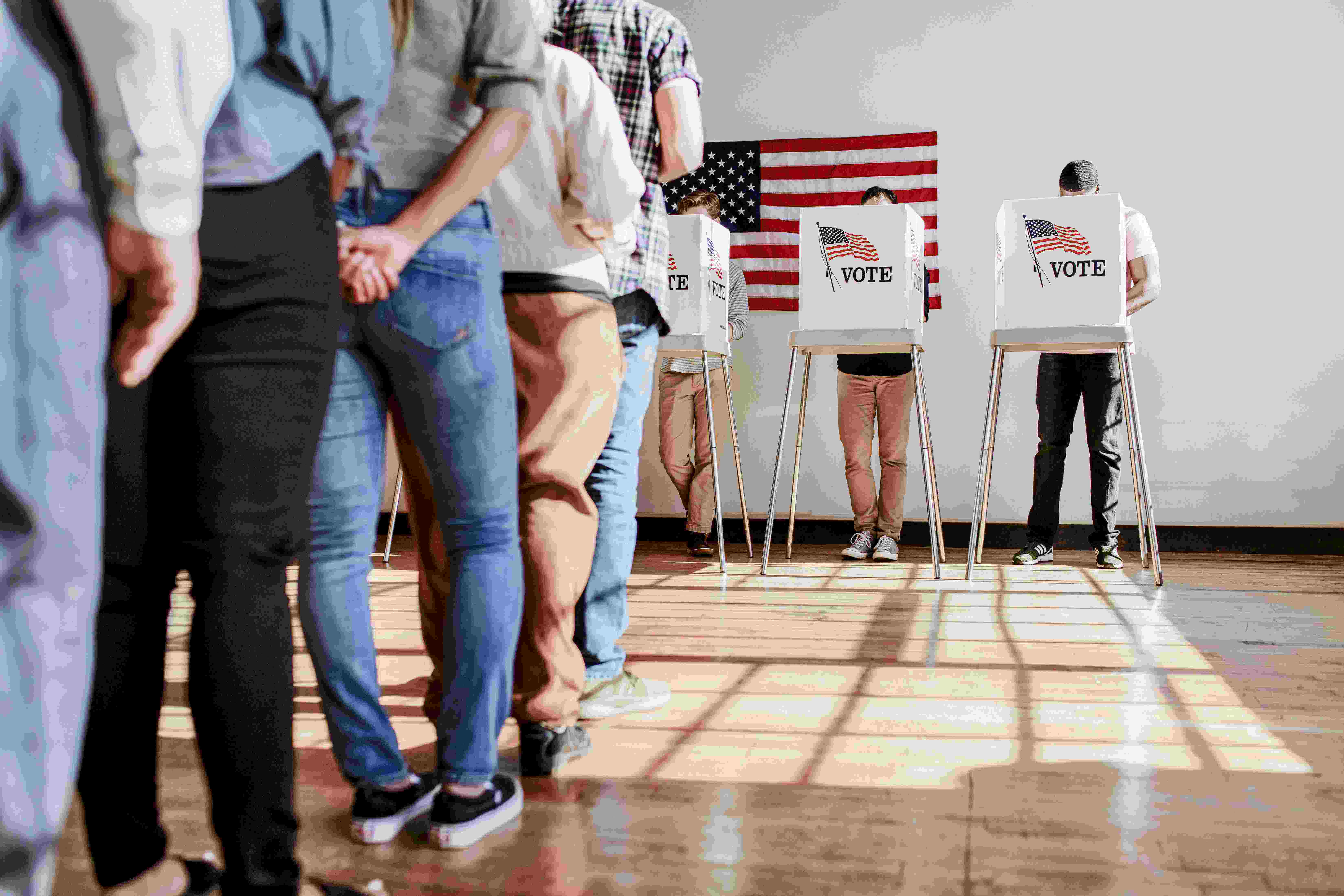

Como se puede integrar el control de acceso en un software de gestión de vídeo para empresas ya implantado, obtenemos una solución de seguridad que ofrece monitorización en tiempo real, correlación automática de eventos y mejora del resumen de la situación. Al combinar los datos del control de acceso con las grabaciones de vídeos, el personal de seguridad puede investigar los incidentes, identificar a cada individuo y reconstruir las líneas temporales con eficacia. Mediante esta integración, se optimizan las operaciones, lo que permite supervisar y gestionar de forma remota, reducir las falsas alarmas y ofrecer una plataforma centralizada para las alertas personalizadas.

Este enfoque unificado no solo refuerza las medidas de seguridad, sino que también facilita una administración eficiente, escalabilidad y una futura expansión, lo que garantiza una infraestructura de seguridad cohesiva y con capacidad de respuesta.

Como se puede integrar el control de acceso en un software de gestión de vídeo para empresas ya implantado, obtenemos una solución de seguridad que ofrece monitorización en tiempo real, correlación automática de eventos y mejora del resumen de la situación. Al combinar los datos del control de acceso con las grabaciones de vídeos, el personal de seguridad puede investigar los incidentes, identificar a cada individuo y reconstruir las líneas temporales con eficacia. Mediante esta integración, se optimizan las operaciones, lo que permite supervisar y gestionar de forma remota, reducir las falsas alarmas y ofrecer una plataforma centralizada para las alertas personalizadas.

Este enfoque unificado no solo refuerza las medidas de seguridad, sino que también facilita una administración eficiente, escalabilidad y una futura expansión, lo que garantiza una infraestructura de seguridad cohesiva y con capacidad de respuesta.

Control de acceso en acción

Preguntas frecuentes

Preguntas y respuestas frecuentes sobre el control de acceso.

Reserve una demostración

Reserve una demostración individual

Vea a Milestone en acción con una demostración personalizada para su empresa y sus necesidades.